ŷ����Ӫ�̰�ȫ�����ҹ���Ӫ�̵���ʾ

ŷ���г��ص�

ŷ����һ����Բ�ƽ����г����������ҹ��������IJ�࣬��ŷ��ͬʱ��һ�����һ�廯���г���

��ŷ�ˣ������������������Ǹ߶ȷ���Ĺ��ң�ҵ�����������ص㣺

IOT������ҵ���������٣��������ÿ����½�;

Level 1 ����Ӫ���Ѿ���ʼ�ɹ��ⲿSAAS����;

���ݽ����Ƚ϶࣬���ڴ�����ҵ�䡢��ҵ������������ͬ����

�ڰ�ȫ���棬�������ص�

����й¶��Ȼ�߷���ŷ���ǽ����������ĵڶ�����й¶����(������Դhttps://infowatch.com/) ;

����й¶���ڸ����ϸ���Ҫ���·����ģ���ܰ���ŷ�˵�regulation ��directive������Ա���Լ���regulation ��directive��������ҵ��;

���µ����ݱ�����General data protection regulation ��һ����ǿ�˶Ը������ݵı���;

��������Ƿ�����ɫ���ף�ŷ�˷��ɸ�����������ݵı������Ͻ�й¶���������ǽ�����˽�˵绰δ��ͬ���ת������������Υ����

�Թ�����Ӫ����ʾ

�������ݱ���������������ij��ԣ�ŷ����Ӫ��������ȣ�����ŷ����Ӫ������ذ�ȫ����Щ��������ֵ�ù��ڽ���ģ�����������Ϊ�Ƚ���Ҫ�ļ��㡣

1��ע�ظ��룬�����������ڲ�ϵͳ

ע�ظ��룬����������ϵͳ�� ���������ǵ�����Ӫ���Լ���ϵͳ������ͬ��Ҫ���а�ȫ���ơ�

���������ڹ���Ŀǰ���������ܶ���Ӫ�̵�����ϵͳ��������������APPϵͳ�������BSS����ϵͳ���������ֵ�òο��ġ���Ϊ���ĵ�BSSϵͳ�İ�ȫ��һ��Ҫ���ڼٶ��κν���ϵͳ���ܱ��ڿͿ��Ƶ�����½��жԽӡ�

2��ע���ڲ�����

ŷ����Ӫ�̵İ�ȫ��Ա���ȿ�����ο����ڲ���Ա�ķ��գ������ڲ���Ա�Ӵ��������ݵĸ��ʡ�

���ڸ�����Ϣ�ڽ����չ�֣�ȫ��Ҫ��ģ������������ģ��������Ҫ�õ���ȫ�Ŷӵ�����

��ע��ά�����ܣ�Ҫ�����е�ά���������Ǹ������ݵ��ı���ͨ�����������У��������Լ�����ά��Աͨ�����ݿ�Ӵ�������Ϣ�ı�Ҫ�ԡ�

3�����������嵥�dz���Ҫ

ϵͳҪ�������ĸ��������嵥���ܱ�ʾ��ϵͳ����Щ������Щ�ֶ����������ݣ���������嵥�����ܸ�����Щ��Ϣ���к������ƣ��磺

���ݵļ��ܴ���

���ݵ�ģ��������

�ڲ��Ի�������������

�������ݱ���

�����������ߡ����߱�������

���ɾ���ʱ��ĸ��������ռ�

3�����������������

ע�����й�����audit��audit trace ��ϵͳ�ر����ܣ�SIEM(��ȫ��Ϣ���¼�����)ϵͳҲ�ǻ���������������Ȼ����������һ������ͨ�������������е��������֣���ͨ��SIEM Ҳ��ͬ������ͨ�����������õ���ȫԤ����

4����ȫ�ǹ�������Ƴ�����

�����ŷ����Ӫ�̵Ĺ۵㼰���ŵ�ʵʩ���鿴����ȫ�����Ѿ����ǽ�����ͳ��ֹ�ⲿ���֡���ֹDdos�������������ص㣺

��ȫ����Ҫ���ݰ�ȫ�淶������ƾͿ�ʼ�������ʵʩ������

��ȫ��ơ�ʵʩ����������ط��ɼ���ȫ��

�ճ��İ�ȫ��ܼ����ִ�к���Ҫ����ȫ��һ�������Լ������Թ���

��ȫ�Ǻܹ�ģ���ȫͶ����뵥������

���⣬��ЩҲֵ�ù��ڽ�������ܼ�ͨ������ǰ������ʱ�����ж�ϵͳ�Ƿ���ϰ�ȫ����

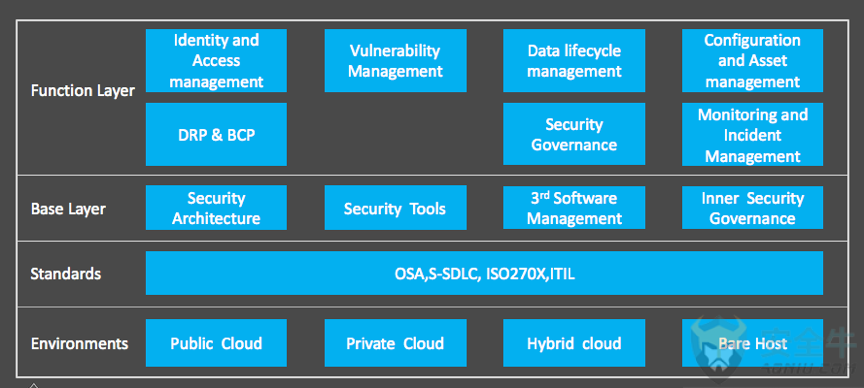

���ŵ�BSS��ȫ��ϵ

��ȫ��ϵ���Ǽ������ܹ��������֣��������ܶ��ճ������������dz���Ҫ�ĺϹ��Թ�����

���������Ű�ȫ��ϵ����ע����ϵ���������������ܹ�����ϵ�����˹ܿء���ά���ڣ�������֧�ֵĻ�������ѭ�ı���;

���²��ǻ����� ��ȷ���Ű�ȫ��ϵ�ܹ�֧�ֵĻ������������˽���Ƶ������Ƽ�����ơ�

�м��DZ�������ȷ��ϵ��Ҫ��ȫ����ĸ���ҵ�����Ŀǰ���ź��ı����������֣�

Open security architecture ���ܹ�������Ҫ����ı�

2)S-SDLC, ����������Ҫ�صı�

ISO 2700X, �ճ���������Ŀ��ά��Ҫ��ѭ�ı�

ITIL�� �ճ���ά��Ҫ����ı�

���������Ŀ�Ƿ�������ÿ����֧������Ϣ���������Ƿ�Ҫ֧��PCI-DSS��ISAE3402�����ҿ�ʼ���Խ�DevSecOps Ҫ��ᴩ�������̡�

�ڱ�֮���ǻ����㣬������

��OSAΪ�����İ�ȫ�ܹ����������������У���������ά���������ݹ�����ܡ�

��ȫ���ߣ�������Ĵ���ɨ�衢�ڲ���CI��ϴ��밲ȫ���ơ��Զ�����ȫɨ��ű�����

�ڲ���ȫ�ܿأ� ��S-SDLC��ISO 2700XΪ���ĵ��ڲ��ճ���ȫ�ܿ�

���������������ÿ��BSS��Ŀ����չ�ֵİ�ȫ���ܣ�������

Identity and Access management������ʶ���ʿ��� �� ����ǰ�ȫ�Ƚϳ����Ļ������ܣ�ʶ���û����Է���Ȩ���п��ơ�

Vulnerability Management���������Ϊÿ����Ŀ������ȫ����ʶ�𣬶��ڸ��²�����ʶ�������а�ȫ�ӹ̣������汾������

Data lifecycle management�����������ڹ����������������ݣ�ŷ�˼���ȫ�淶�б������ڡ�������ʽҪ����������������Ҫ��ע���������ЩҪ��

Configuration and Asset management���ü��ʲ���������ҪΧ��CMDBʵ�ָ��������ʲ�����������������ڲ����Ƿ��Ϲ滮�����������װ���ִ���ȫ���㡣

DRP & BCP���ѻָ��ƻ���ҵ������ƻ��������ֳ�ʵʩ������ƶ�������ISO�������ѻָ��ƻ���������Ϊ����Ȼ�ֺ��£���α���ҵ������ļƻ�(BCP)��

Security Governance��ȫ�ܿ�, �����ڲ��ܿ�Ϊÿ����Ŀʵ��������Ŀ��ȫ�ܿء�

Monitoring and Incident Management��ؼ��¹ʹ������������ļ�أ���黹����

������(error-handling)

���ְ�ȫ�¹ʵĴ������̣��������ϵ��й¶���ݵĿͻ����Ǹ����������й¶��Ҫ�ڶʱ���ڽ������������֪ͨ��ػ����ȡ�

���ŵ�����

ͨ����ŷ����Ŀ��ʵʩ�����ſ�����������Ӫ�̣�

1�������ճ��İ�ȫ��������

���������ISO2700X��ITIL ���ճ���ȫ�������̣�����ճ���ά�Ƿ���ϰ�ȫҪ��������audit��audit trace��SIEM Ϊ���ĵ����й������������ֵİ�ȫ��ϵ����ǰ���ְ�ȫ���⡣

2����ǿ�Ը������ݵı���

Э����Ӫ��ǿ���Ը������ݵı���������һ���ĸ��������������ڹ������ƣ�������

�������

���ݱ���

��������

���ݻָ�

������Ϣ����

���Ի������ݻ���

3������Ŀǰ��Ʒ������ά����İ�ȫ��

�Է���OSA��ITIL�ȱ�����������Ŀǰ��Ʒ�İ�ȫȱ�ݣ�ͨ����������֤��ʵʩЭ���ȹ��̣�

����Ŀǰ��Ʒ������ά�ȷ���İ�ȫ�ԡ�

�����ṩ���ڰ�ȫ��ơ���ȫ��������ȫ���Է����������

δ���ݽ�����

��δ�������ϣ�����֤����GDPRҪ�����⣬����BSS��ȫ���ص������·���չ��

�������⻯�����°�ȫ��ϵ;

��ǿ��IOT�£�����δ֪�豸ģʽ���߲����µİ�ȫ��ϵ;

��ǿ��ʵʱ�����ݵĹܿء�������������;

��������ݷ������а�ȫ����;

��Devops ����DevSecOps��

���ߣ����ſƼ� л��ǿ

(���α༭���α༭)